V březnu 2014 došlo k masivnímu DDos útoku, který využil přes 162 000 cizích WordPress stránek. Díky této technice, kdy se u stránek se zapnutou funkcí Pingback provádějí útoky na cílové servery, se útočníci snadno dostanou k anonymnímu útoku a dokážou “složit” servery. Jeden útočník může využít tisíce populárních stránek na WordPressu a utajeně útočit díky ping requestu přes XML-RPC. Nejprve si tedy vysvětlíme, co to pingback vůbec je.

Pingback a Trackback se používá pro informování autorů článků, že byl tento článek někde zmíněn. Oba se zobrazí jako nový komentář pod zmíněný článek, který je odkazován. Jaký je hlavní rozdíl mezi Pingbacky a Trackbacky?

Trackback

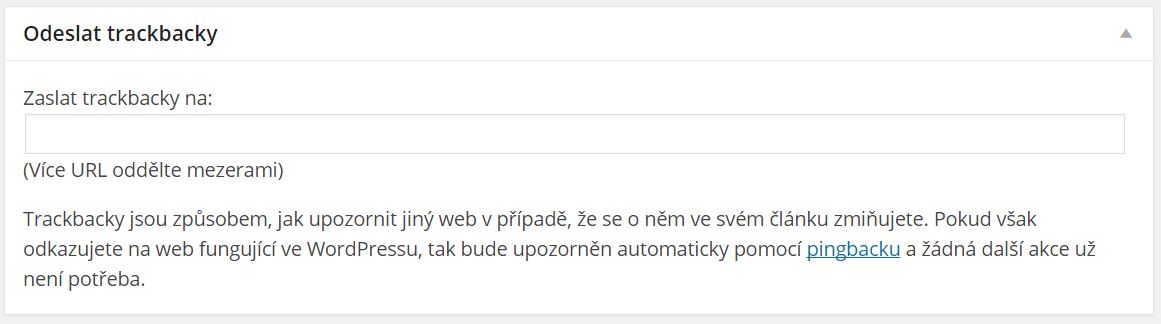

Jedná se o způsob, jak upozornit jiné weby, které neběží na RS WordPress, že odkazujete na jejich článek. Box pro zasílání upozornění zobrazíte v příspěvku nebo stránce pomocí tlačítka “Nastavení zobrazených informací” a zaškrtnete “Odeslat trackbacky”.

Pingback

Pingbacky se zasílají automaticky a fungují jen u webů s redakčním systémem WordPress. Webu, na který odkazujete, se v administraci objeví v komentářích upozornění.

Distributed Denial of Service (DDoS) útoky jsou stále častější problémem pro majitele webových stránek. Právě pro DDoS útoky jsou WordPress stránky nepřímým vektorem zdroje rozesílání.

Každý web na WP má defaultně povolené pingbacky a trackbacky. Všimněte si, že XML-RPC se používá pro mobilní zařízení, zpětné odkazy, vzdálený přístup přes mobilní zařízení a mnoho dalších funkcí, za které budete rádi. Díky tomu mohou být také zneužívány.

###

Vypnutí XML-RPC

Vypnutí XMLRPC je jedním z řešení útoku na uvedenou komponentu. Pozor například plugin Jetpack používá WordPress.com ke komunikaci s weby. Dále dojde také k zákazu možnosti komunikace s mobilními zařízeními. Níže popisujeme tři metody jakým lze situaci ošetřit. Využít samozřejmě můžete kterékoliv vyhovuje Vaší situaci či znalostem.

1) Pokud chcete vypnout jen funkci Pingabacks XML-RPC stačí přídat následující kód v šabloně do souboru functions.php:

add_filter( ‘xmlrpc_methods’, ‘remove_xmlrpc_pingback_ping’ );

function remove_xmlrpc_pingback_ping( $methods ) {

unset( $methods[‘pingback.ping’] );

return $methods;

} ;

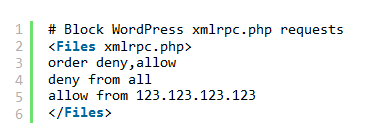

2) Situaci lze také řešit zablokováním přístupu v rámci souboru .htaccess pro všechny IP adresy, kromě té Vaší (viz odkaz):

3) Další možností je pak nainstalování pluginů například Remove XMLRPC Pingback, Eazy XMLRPC Pingback Disable nebo Disable-XMLRPC který splní stejnou funkci.

Jedná se dobře známý problém WordPressu a jeho autoři usilovně pracují na nové verzi, která již nebude využívat protokol XML-RPC ale vlastní WP-API. Není to však jediný bezpečnostní problém, další tipy jak ochránit WordPress naleznete v článku Zabezpečení a ochrana aplikace WordPress.

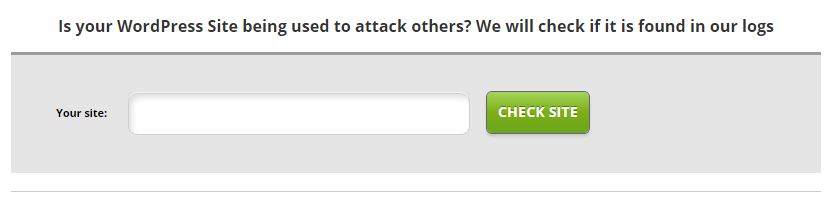

DDoS scaner

Protože problém přetrvává, je k dispozici online nástroj pro skenování DDoS útoků - zde. Stačí zadat doménu do příslušného pole a aplikace se bude snažit najít přes logy stavy, kdy byla stránka použitá k útoku na ostatní.

Upozorňujeme, že tento nástroj slouží pouze ke zjištění toho zda Vaše prezentace aktuálně útočí na jiné prezentace. Tedy nelze tímto nástrojem odhalit, zda něco neútočí na Vaší webovou stránku (například na komponentu XMLRPC).

.JPG)